En matière d’Internet de confiance et de souveraineté, certains pays ont pris des mesures radicales. Dans quelle mesure ces actions de protection apportent-elles un résultat tangible, et sont-elles transposables en Europe et plus précisément en France ?

Faut-il s’en inspirer pour adopter une conduite différente dans ce domaine ?

Thomas Jardinet, Manager Architecture chez Rhapsodies, a récemment publié un point de vue pertinent sur cette question, que nous allons synthétiser ci-après.

Internet de confiance et souveraineté

La souveraineté, étymologiquement liée à l’idée d’autorité suprême, trouve son application dans l’État en tant que défenseur des intérêts français, représentant la souveraineté populaire lors des élections. Transposée au concept de « cloud souverain, » cela implique que l’État assume la protection des citoyens et des entreprises qui adhèrent aux lois françaises grâce à la souveraineté populaire.

Concrètement, cette notion se résume à l’aspiration commune de l’État, des entreprises et des citoyens à prévenir l’espionnage étranger, à protéger la confidentialité des données, à juger les délits commis en France, et à garantir un accès aisé à un cloud sécurisé, renforçant ainsi la liberté et la protection des intérêts nationaux.

Plusieurs aspects entrent en conflit avec les acteurs étrangers dans ce contexte.

En ce qui concerne l’espionnage, le Patriot Act et le FISA américains légalisent et assument le piratage des données si le service cloud est américain. Le Cloud Act, quant à lui, semble être une forme de légalisation déguisée. En ce qui concerne la confidentialité, les données privées peuvent être récupérées, y compris par le biais de cookies traceurs.

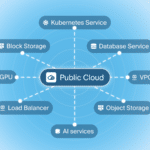

De plus, les protocoles Internet ne sont pas intrinsèquement sécurisés, bien que des solutions palliatives existent. La souveraineté juridique est également remise en question en raison de l’extraterritorialité des lois américaines. En ce qui concerne la sécurité, l’utilisation généralisée de technologies américaines dans l’infrastructure Internet augmente le risque de failles et de portes d’écoute. En fin de compte, il est essentiel de prendre en compte ces préoccupations pour préserver la souveraineté et la sécurité nationales.

L’exemple pas forcément exemplaire de la Chine

Face à ces défis, la Chine a adopté une série de mesures. Pour contrer l’espionnage, elle a établi un « Great Firewall » qui, bien que perfectible, entrave les activités d’espions étrangers. De plus, elle favorise un écosystème « Chinese Only, » où aucune entreprise américaine n’opère directement en Chine, passant plutôt par des intermédiaires 100% chinois.

La confidentialité ne constitue pas une préoccupation majeure en Chine, car l’État chinois n’attend pas que ses citoyens cachent quoi que ce soit. Sur le plan juridique, l’obligation de passer par des intermédiaires chinois permet d’échapper aux lois américaines extraterritoriales, facilitant ainsi l’application des lois chinoises. En ce qui concerne la sécurité, outre le « Great Firewall, » la Chine s’appuie sur des équipements réseau de pointe, des processeurs locaux, des systèmes d’exploitation chinois, et des serveurs chinois, réduisant ainsi les vulnérabilités potentielles. Ces actions contribuent à renforcer la souveraineté et la sécurité de l’infrastructure numérique chinoise.

Des pistes pour la France

Une politique numérique ambitieuse est préconisée pour faire face à ces défis et instaurer un Internet de confiance. Elle comprend un renforcement de l’ANSSI pour aider les entreprises à se sécuriser, l’interdiction des cookies traceurs, la généralisation des protocoles sécurisés, des amendes plus sévères pour les négligences en matière de confidentialité et de sécurité.

La souveraineté juridique serait promue via le SecNumCloud et l’obligation pour l’État et les organismes d’importance vitale d’utiliser des services cloud français. La sécurité réseau serait encouragée avec des acteurs français comme Stormshield, et la fabrication de processeurs sous licence ARM par des entreprises françaises ou européennes serait soutenue. Enfin, la promotion de la distribution linux française CLIP-OS et la conception de serveurs locaux contribueraient à renforcer la souveraineté et la sécurité numériques, sans restreindre les libertés publiques.

Pour en savoir plus :

le point de vue complet sur le site de Rhapsodies