Alors que nos sociétés se digitalisent à un rythme exponentiel, les dangers d’une cyberattaque ne se limitent plus aux simples pertes de données ou aux vols d’information.

Ils peuvent se traduire par des conséquences bien tangibles dans le monde physique, affectant des véhicules, des infrastructures critiques, des usines ou des moyens de transport.

- Le monde réel, nouvelle cible des cyberattaques

- Un ferry immobilisé à Sète : la menace cyber sur le terrain

- La cybersécurité maritime

- La prise de contrôle des véhicules connectés

- Le piratage d’avion dans le débat public

- Usines, réseaux d’énergie et infrastructures critiques en ligne de mire

- La menace d’État et les motivations des attaquants : crime, espionnage, sabotage

- Quand les attaques numériques deviennent physiques

- Renforcer la résilience numérique

- Vers une cyber-résilience indispensable

Le piratage informatique n’est plus une abstraction : il peut bloquer un ferry, retarder des centaines de passagers et perturber la circulation urbaine. Ce phénomène est l’un des signes avant-coureurs d’une menace qui grandit à mesure que tout devient connecté.

Le monde réel, nouvelle cible des cyberattaques

L’ère du « tout connecté » – voitures intelligentes, bateaux autonomes, usines robotisées, avions équipés de systèmes numériques complexes – est aujourd’hui une réalité. Mais cette connectivité généralisée augmente aussi la surface d’attaque des systèmes numériques. Ce qui, hier, restait confiné aux réseaux d’entreprise ou aux simples serveurs devient désormais une question de sécurité physique et de vie humaine.

La frontière entre cyberespace et monde réel s’estompe : une faille informatique dans un système de navigation peut conduire à un accident maritime, une intrusion dans un système industriel peut provoquer des pannes de courant ou des explosions, et la prise de contrôle d’un véhicule autonome peut mettre en danger la vie de passagers et d’usagers de routes.

Un ferry immobilisé à Sète : la menace cyber sur le terrain

Fin décembre 2025, le port de Sète a vécu un épisode révélateur : le ferry Fantastic de la compagnie italienne Grandi Navi Veloci, prêt à appareiller vers Béjaïa, a été immobilisé suite à la découverte d’un logiciel espion dans ses systèmes. L’alerte avait été donnée par la compagnie elle-même, qui détecta une anomalie dans les logiciels de bord : un outil de prise de contrôle à distance (Remote Access Tool) potentiellement utilisé pour infiltrer ou manipuler des composants embarqués. Le navire fut placé sous scellés, les départs retardés, et des marins soupçonnés d’être complices furent placés en garde à vue : un épisode qui transforma une traversée banale en affaire judiciaire et en crise de confiance pour les passagers et les autorités.

Ce type d’incident illustre combien une attaque cyber peut avoir des répercussions immédiates sur la logistique portuaire, l’économie locale et le quotidien des citoyens : familles coincées sur les quais, circulation fermée dasn une partie de la ville, retards d’embarquement de plusieurs heures, voire d’une journée entière, avec toutes les conséquences associées.

La cybersécurité maritime

À mesure que les navires intègrent des technologies numériques – dans la navigation, la communication, les systèmes de moteur et de propulsion, ou même les systèmes d’identification automatique – leur vulnérabilité aux attaques augmente. Les systèmes opérationnels (Operational Technology, OT) autrefois isolés se connectent désormais aux réseaux informatiques (IT), créant des passerelles que des attaquants peuvent exploiter.

Ces systèmes gèrent des fonctions essentielles : le positionnement GPS, la communication avec les autorités portuaires, la gestion de l’énergie ou la coordination des manœuvres à quai. Si l’un d’eux est compromis, les conséquences peuvent aller d’une simple désorientation de navigation à un arrêt complet des moteurs ou une perte de contrôle des systèmes de direction.

Le phénomène n’est pas purement théorique. Des études académiques montrent que des attaques sophistiquées peuvent cibler des pièces essentielles des navires, comme les radars ou les systèmes de contrôle de puissance, pouvant provoquer des pannes ou des collisions.

La prise de contrôle des véhicules connectés

Les automobiles modernes ne sont plus de “simples” mécaniques. Elles embarquent des dizaines de systèmes numériques reliés à Internet pour gérer la navigation, les capteurs, le freinage ou… la connectivité des passagers. Cette digitalisation ouvre des portes inattendues aux pirates.

Des chercheurs en cybersécurité ont démontré qu’il est possible, à distance, de prendre le contrôle d’une voiture connectée. En Bretagne, des démonstrations ont montré que des systèmes de clés électroniques ou des capteurs pouvaient être exploités pour manipuler une voiture à distance, allant jusqu’à diriger l’accélération ou les roues avec un simple smartphone : un signal fort de la vulnérabilité potentielle des véhicules intelligents.

Les vulnérabilités vont de la simple duplication de clés électroniques à l’intrusion dans les interfaces de diagnostic ou de divertissement, qui peuvent servir de passerelles vers des systèmes plus critiques. Sans protection adéquate, un pirate pourrait théoriquement manipuler les freins, couper le moteur, ou désactiver des fonctions de sécurité en pleine circulation.

Le piratage d’avion dans le débat public

L’aéronautique est un autre domaine sensible : des systèmes complexes, souvent interdépendants, gèrent des paramètres vitaux du vol. Il a été rapporté qu’un hacker affirmait pouvoir accéder à certains systèmes avioniques depuis un siège passager. Ces affirmations n’ont jamais été officiellement confirmées par les autorités compétentes.

Plus sérieusement, des recherches menées par des laboratoires tels que le CNRS montrent que l’ouverture des réseaux avioniques aux services passagers (Wi-Fi, communications externes) peut potentiellement exposer des canaux critiques si les mesures de séparation et de sécurité ne sont pas suffisamment rigoureuses.

Même si les pilotes et les constructeurs affirment que les systèmes critiques sont isolés des réseaux publics, l’intégration croissante des systèmes embarqués crée des interfaces qui doivent être sécurisées de manière proactive, faute de quoi des vecteurs d’attaque pourraient émerger.

Usines, réseaux d’énergie et infrastructures critiques en ligne de mire

Au-delà des véhicules et des transports, les systèmes industriels sont aussi des cibles majeures. L’un des exemples historiques les plus marquants est celui de Stuxnet : un malware conçu pour attaquer des systèmes industriels, qui aurait modifié le fonctionnement de centrifugeuses dans une installation nucléaire iranienne en 2010.

De même, le piratage du réseau électrique ukrainien en 2015 a abouti à une panne de courant de plusieurs heures pour près de 230 000 personnes, montrant que des attaques ciblant des infrastructures critiques peuvent avoir des conséquences concrètes sur la vie quotidienne des populations.

Dans le cas du Colonial Pipeline aux États-Unis, une attaque par ransomware a forcé l’arrêt d’un important réseau de distribution de carburant, entraînant pénuries et perturbations économiques.

Ces attaques démontrent que la sécurité des systèmes industriels ne peut être traitée comme un simple aspect informatique : elle est désormais une composante essentielle de la sécurité nationale et de la résilience économique.

La menace d’État et les motivations des attaquants : crime, espionnage, sabotage

Les motivations derrière ces attaques sont multiples : du simple crime organisé visant le profit (ransomware, extorsion) au sabotage d’infrastructures critiques, en passant par l’espionnage d’État. Des groupes sophistiqués, souvent liés à des services de renseignement, développent des outils spécialement conçus pour infiltrer des systèmes industriels ou critiques.

L’augmentation des attaques dirigées vers les infrastructures indispensables – autorités portuaires, réseaux électriques, systèmes de navigation maritime ou aérienne – montre que la cybersécurité est devenue un domaine stratégique, exploité par des acteurs étatiques comme non étatiques, avec des conséquences qui dépassent largement le simple dommage informatique.

Quand les attaques numériques deviennent physiques

Les répercussions d’une cyberattaque ne sont donc plus abstraites. Elles peuvent affecter par exemple :

- les transport et la mobilité : un ferry bloqué à quai, des voitures déconnectées des réseaux de conduite assistée, un avion obligé de retarder ou de modifier son vol.

- l’économie locale : pertes de productivité, coûts d’indemnisation, interruption des chaînes logistiques.

- la sécurité publique : pannes de réseau électrique, dysfonctionnements de feux de signalisation, systèmes de secours compromis.

- la vie quotidienne : voyageurs coincés, services publics paralysés, perturbations des services essentiels.

Chaque attaque qui atteint le monde tangible souligne l’urgence pour les décideurs publics, les entreprises et les citoyens de ne plus considérer la cybersécurité comme une simple affaire technique, mais comme une composante du contrat social de sécurité collective.

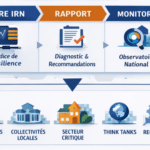

Renforcer la résilience numérique

Face à ces menaces croissantes, plusieurs axes doivent être renforcés :

- Audit et mise à jour des systèmes embarqués dans les transports, l’énergie et l’industrie.

- Séparation stricte des réseaux critiques et non critiques pour éviter des vecteurs d’attaque évidents.

- Formation continue en cybersécurité pour les personnels techniques et opérationnels.

- Échanges internationaux sur les meilleures pratiques et réponses aux incidents.

- Investissements dans des technologies de défense proactive, telles que la détection d’anomalies en temps réel ou la segmentation des réseaux.

La cybersécurité s’intègre désormais dans la sécurité globale des nations, des entreprises et des citoyens.

Vers une cyber-résilience indispensable

Les incidents récents ne doivent pas être considérés comme des anomalies, mais comme des signaux d’alarme.

Dans un monde où la frontière entre l’informatique et le monde physique s’efface, la cybersécurité est devenue une composante essentielle de notre sécurité collective.

Les exemples concrets – du ferry bloqué, aux véhicules connectés piratés, jusqu’aux attaques sur des réseaux d’énergie – illustrent que les conséquences dépassent largement la simple panne informatique.

L’enjeu est clair : prévenir, détecter et répondre efficacement à des menaces qui peuvent affecter la vie réelle des citoyens. La résilience numérique n’est plus une option, mais une nécessité stratégique, à tous les niveaux de la société et de l’État.